关注风云之声

提升思维层次

前些年经过安全专家的反复提醒,我们早已对短信诈骗有了警觉,知道只要不主动转账就是安全的。但短信诈骗的技术升级了,它并不需要用户的任何操作,在睡梦中就把你的钱偷走了,即使警惕性再高也无济于事,我们每个人都处于危险之中。

这种新型短信诈骗出现后,笔者与办案民警、网络警察、通信工程师、手机芯片专家组成了伪基站防御探讨群,对这种新型诈骗方式的技术原理进行了探讨,最近又走访了一线的办案和技术人员,终于摸清了这种新型诈骗方式的机理,本文意在给大家提供一个较为全面的技术分析和防范建议。

注:风云之声内容可以通过语音播放啦!读者们可下载讯飞有声APP,听公众号,查找“风云之声”,即可在线收听~

今年8月1号,有一个帖子火了,帖主小珠桃子称一觉醒来发现收到上百条短信,被各种网站划走上万块钱,本来已经慢慢淡出人们视线的短信诈骗又一次引发了公众关注。

跟以往的短信诈骗不同的是,这位受害人只是接到了很多短信验证码,但并没有进行任何错误操作,账户里的钱就被骗子凭空划走了。

前些年经过安全专家的反复提醒,我们早已对短信诈骗有了警觉,知道只要不主动转账就是安全的。但短信诈骗的技术升级了,它并不需要用户的任何操作,在睡梦中就把你的钱偷走了,即使警惕性再高也无济于事,我们每个人都处于危险之中。

这种新型短信诈骗出现后,笔者与办案民警、网络警察、通信工程师、手机芯片专家组成了伪基站防御探讨群,对这种新型诈骗方式的技术原理进行了探讨,最近又走访了一线的办案和技术人员,终于摸清了这种新型诈骗方式的机理,在此给大家提供一个较为全面的技术分析和防范建议。

1.伪基站的由来

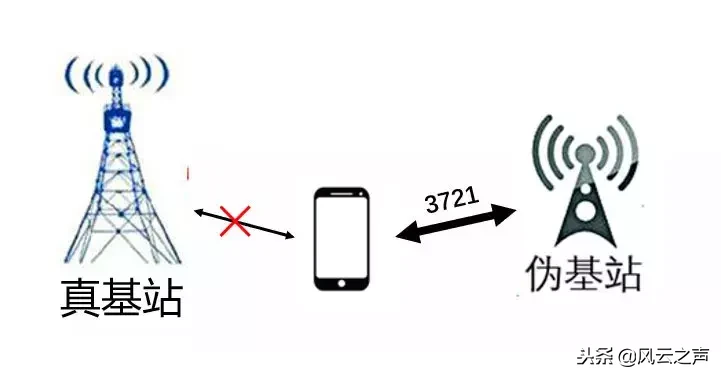

伪基站是由诈骗人员设置的假基站,它非法使用运营商的频率,设置了与运营商网络相同的网络识别码,冒充真基站欺骗手机跟它通信,使用户手机被强制驻留到该设备上,并导致手机无法正常使用运营商提供的服务。

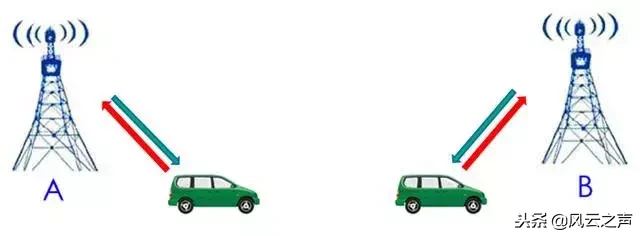

手机为什么会听从伪基站的调遣?这源于基站的越区切换体制。用户手机从A点向B点行进,A基站的信号越来越弱,B基站的信号越来越强,当B基站的信号强过A基站时,手机就与A基站断开并注册到B基站,然后由B基站继续提供服务。

这本来是保证手机在运动中可连续通话的正常技术协议,但却被诈骗分子所利用,他们把伪基站的信号搞得很强,令手机误以为已经远离了原基站,进入到新基站的覆盖范围,就跟原真基站断开了连接,并与这个伪基站进行了连接。

伪基站跟手机连接之后,就可以模仿任意号码发送任意诈骗短信,发送完后就释放,手机再次注册到真基站,全过程也就几秒钟,用户完全没有感觉。由于伪基站发送的来电号码就是真的,凭经验是根本无法鉴别的。

2.为什么会有这个漏洞?

为什么会出现这样的技术漏洞呢?这源于2G时代的GSM,这是上世纪八十年代建立九十年代商用的技术体制。

GSM体制的基站给手机提供服务之前会进行鉴权,查看手机的身份是否真实,但是反过来手机却不会去验证基站的真伪,这种单向鉴权体制给伪基站提供了技术体制层面的漏洞,这就是伪基站猖獗的根源。

为什么当初不搞成双向鉴权呢?因为上世纪八十年代的基站是高度复杂非常昂贵的黑科技,科技人员考虑到了手机可能被假冒,根本没想到基站也会被假冒。

三十年过去了,通信技术飞速发展,电子设备越来越小型化集成化智能化,伪基站也由车载式进化成背包式,当时的科技人员不可能预见到今天的场景。

不能跨越时空去指责科技前辈缺乏预见性,也不能让运营商背锅,因为他们没有修改协议的权利,只有严格遵守的义务。

那现在能不能打个双向鉴权的补丁呢?这可不是重写个软件程序的事,基站硬件、底层协议、芯片电路等全都要改,而且有些GSM设备可能是二十年前建设的,运营商付出的全网升级的代价会极大,这根本不可能。

那就加速推进单向鉴权的GSM体制退市啊?但现状是GSM退市遥遥无期,根据国际知名电信产业市场调研公司TeleGeography的调研,2018年后的GSM用户数量比重仍将高达42%。

3.新型短信诈骗的出现

前些年伪基站短信诈骗很猖獗,为什么后来有所缓解了呢?这有两方面的原因。一是为了避免用户误解,政府机关、公安部门和运营商普遍不再通过短信发网络链接了,最多就是发个不需要反馈的告知,例如通知你本月的话费是多少,并不需要用户的主动操作。

二是这两年4G基站越来越多,手机更多时候是驻留在4G网络上的,而4G网络具有双向鉴权机制,诈骗分子无法利用。

同时短信也有了一个新的用途,那就是作为网站登陆和小额资金流动的验证手段。操作银行卡客户端、支付宝、微信时,这些网站如何确定操作者就是你本人呢?除了输入密码外,最常见的方法就是短信验证,给你发一个六位的验证数码,你将该数码正确回传给网站,这就通过了验证。

验证逻辑是这样的:你的手机是实名注册的,只有你本人才能看到短信验证码,所以说能正确回传验证码的就一定是你本人,这就形成了一条完整的验证链。

而诈骗分子就是利用了这个验证逻辑,升级了伪基站,开发出了不需要你主动操作就能偷钱的新型诈骗手段。

4、新型短信诈骗机理

新型短信诈骗分为四个过程,第一步是获取手机号码,第二步是通过手机号码登录各种网站,第三步是监听网站发来的短信,第四步是操控转账。

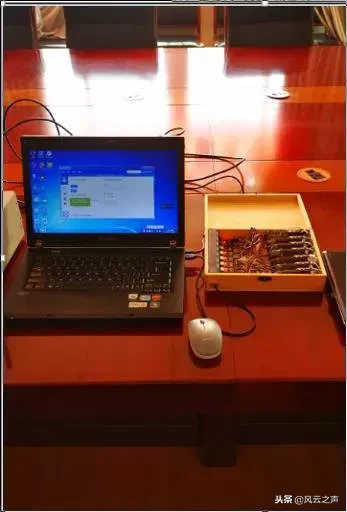

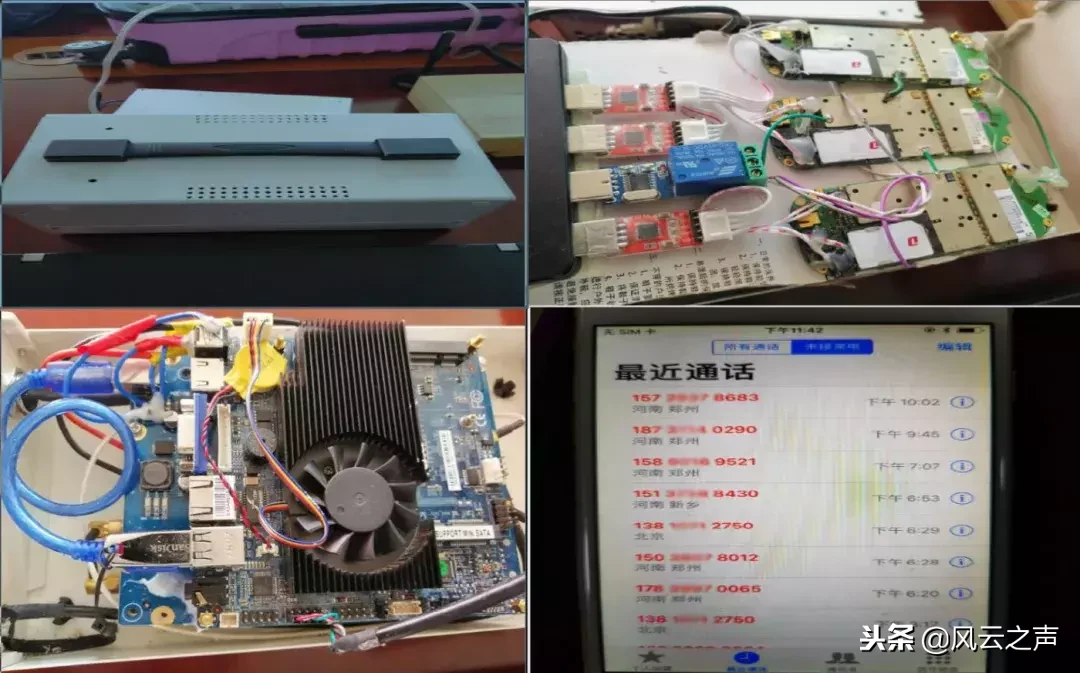

如何获取手机号码呢?夜深人静的时候,诈骗分子在居民区偷偷设立7频点的接收机,用来监听GSM信道的短信。

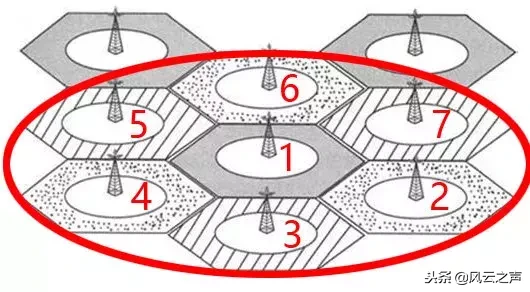

为什么他们选择7个频点呢?这源于基站的蜂窝结构,为了避免同频干扰和频率的有效重复使用,每个频率周围有六个其它频率,诈骗分子同时采集这七个频率的短信,就可以将这片居民的手机一网打尽。

诈骗分子对用户的短信内容不感兴趣,他们关心的是短信中出现的电话号码。例如有一条短信是【用户您好,您的号码为13912345678的手机本月话费是**元,余额**元】,然后诈骗分子就知道在这个小区里,有一个用户的电话号码是13912345678。

第二步是利用获取的手机号码登录网站,诈骗分子在半夜用他自己的诈骗手机去登录13912345678的淘宝账号,他当然不知道登录密码,因此选择了短信验证,于是淘宝就给13912345678这个号码发了个验证数码,真正机主的手机收到了这条短信,但他正在睡觉没有察觉。

与此同时,诈骗分子的七频点接收机也收到这个验证数码,他在诈骗手机上输入了这个数码后就登录成功了。淘宝账号只是举例,登录其它网站也是这种思路。

现在运营商已经察觉到了短信中有手机号码的风险,在报账单时使用了星号隐藏,例如139****5678。诈骗分子通过监听短信内容的方式获取电话号码越来越难了,但道高一尺魔高一丈,他们又发明了主动捕获用户电话号码的新手段。

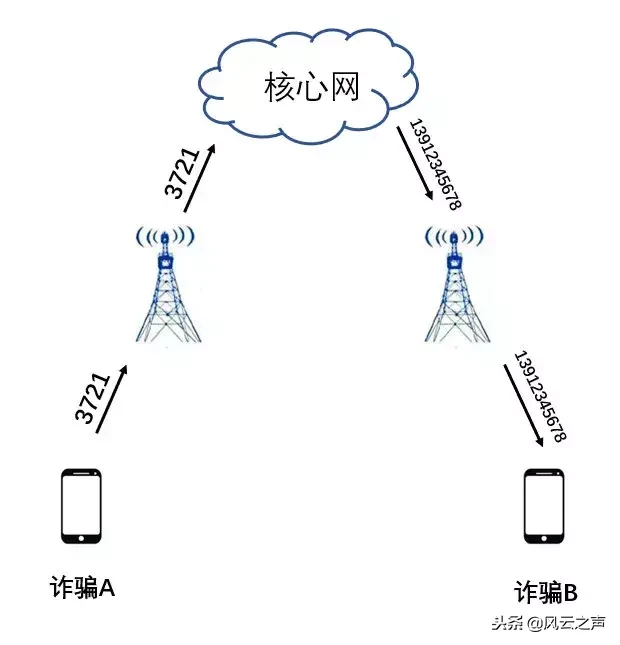

手机SIM卡并没有存着电话号码,而是有个唯一的IMSI。IMSI号码长达十多位,为了讲述方便,我们假设有张SIM卡的IMSI是3721。

基站给用户发短信时,并不知道发出短信的那部手机的电话号码是什么,只知道其IMSI是3721,在更上一层的核心网中,才知道与IMSI绑定的手机号码是什么。

你的手机本来是注册在真2G基站上,诈骗分子用伪基站把你手机吸引过来,你手机就按照注册基站的标准规范而把本机的IMSI上报给新基站,于是你手机的IMSI3721就被诈骗分子拿到了。

可他们真正需要的是电话号码,这该怎么办呢?骗子把诈骗A手机SIM卡的IMSI号码伪造成3721,然后给诈骗B手机拨了个电话,1秒钟后挂断。

基站是只认IMSI码的,基站将3721这个IMSI码上报给核心网,核心网一调数据库,发现IMSI为3721的手机号码是13912345678,于是就把这个手机号码发送给诈骗B手机,诈骗B手机上就会显示有1条未接来电,号码是13912345678。

您看明白了吗?诈骗分子利用伪基站把你手机吸引过来,获取了IMSI,把诈骗A手机的IMSI伪造成你的IMSI,并给诈骗B手机拨电话,通过核心网的解析就获得了你的电话号码。

你手机从2G真基站被吸引到伪基站并泄露IMSI也就几秒钟的时间,手机上没有任何提示,你在毫无察觉的情况下就成为了诈骗分子的目标,一系列诈骗活动正围绕着你这部手机而展开,而你却一无所知。

第三步的网站监听短信,就是当诈骗分子以你的13912345678手机号登录各种网站时,网站会给13912345678发来验证短信,在机主收到的同时(机主在睡觉没有察觉),诈骗分子通过七频点接收机也收到了,输入正确的短信验证码之后,网站就会认定诈骗分子的操作就是机主的操作。

第四步的操作转账就简单了,通过前三步的操作,网站已经认定了诈骗分子就是机主本人,自然会支持他的转账操作。

5.新型短信诈骗的危害

银行卡号不好记忆,跟手机号绑定后就可以通过手机号进行资金的流转,这本是一项便民措施,但也被诈骗分子利用了。

有的银行虽然支持用手机号码登录,但为了安全起见,在转账时仍要输入完整的卡号,这也难不住诈骗分子。

他们用诈骗手机给13912345678转账1块钱,转账成功后马上再转1块钱,银行担心用户重复操作,于是给诈骗手机发了一条提示短信【你给62170001账户转账一元已经成功,请不要重复转账】。于是诈骗分子就知道了与13912345678这个手机号码绑定的银行账号就是62170001。

是不是很巧妙?银行和运营商的业务流程其实都是经过仔细推敲过的,按理说应该没有漏洞,但诈骗分子对银行和运营商内部业务的娴熟程度比资深员工都要高,他们能够把一系列没漏洞的业务巧妙串联起来,然后就形成了漏洞。

以前报道短信诈骗时,经常会有“收到了短信后啥都没干,钱就被偷走了”这样的说法,其实明眼人都知道这并不属实,受害人肯定隐瞒了他主动泄露密码甚至转账的环节。

而新型短信诈骗的特点就是不依靠用户的错误操作,“收到短信后啥都没干,钱就被偷走了”居然成为了现实,这就可怕了!

我们每个人都有很多种在线支付方式,诈骗分子已经做好了所有在线支付的表单,只要能收到你手机的短信验证码,就可以排着队薅毛,损失的总量会很可观。

早晨醒来后,你发现手机接到了上百个不同网站发来的短信验证码,然后有上万元的转账记录,报案追回的可能微乎其微,小珠桃子的心情是巨难过,你的心情呢?

传统的电话诈骗虽然覆盖面很大,但属于大海捞针,成功率是很低的。而这种新型短信诈骗好比是日本鬼子进村扫荡,执行的是挨个祸害的三光政策,危害非常严重。

6为什么公安部门不严厉打击?

您一定会问:公安部门为什么不严厉打击对这种新型诈骗分子?其实公安部门早就开始打击了,也抓了不少骗子。但令人遗憾的是,抓到的都是一些低端骗子。

短信诈骗早已经成为了黑色产业,网上有些不为我们所知的诈骗交流群,一帮致力于诈骗行业的人在此活动。有个“隐形人”在群里抛出制造接收机和伪基站的教程,详尽完备到普通人都能组装成功,但最关键的技术诀窍没有公开。

在主动捕获短信诈骗模式中,如何将诈骗手机A的SIM卡的IMSI修改成目标手机的IMSI?这就是个技术诀窍,因为不能冒充目标手机的IMSI发短信,就无法经由核心网而得知目标手机的电话号码。

教程发布一周后,有不少人已经把接收机和伪基站做好了,就卡在伪造IMSI这里了,这个关卡打通后就可以实施诈骗了。

那个发布教程的“隐形人”又适时地在群里出现了,发布了购买伪造IMSI的程序软件的方法,然后迅速消失。

看国外的黑帮影片都知道,警察在扫毒行动中抓得最多的是在街头贩卖小包装毒品的贩子,源头的毒枭是很难抓到的,可抓再多毒贩抓不到毒枭,毒品泛滥就始终无法遏制,短信诈骗也是同理。

“隐形人”是谁?可能是正在大学教书的教授,也可能是互联网公司的安全专家,他躲在暗处操纵着这个黑色产业,非常善于隐匿自己,发个帖子会在全球各地跳转很多代理服务器,像《绝命毒师》里的老白那样难以追踪。

“隐形人”难以抓获,短信诈骗黑产依然猖獗,公众有权了解真相,并根据自己的情况采取有效的防范措施。

7.三个防范知识

(1)电信用户不必担心

新型短信诈骗方式的核心就是2G的GSM体制,电信用户可以不必担心,因为电信没有采用GSM体制,使用GSM体制的是移动和联通。

相对来说,移动用户对GSM的依赖比联通更大些,因为联通用户在4G基站信号弱时,往往会退回到3G的WCDMA,而不是2G的GSM。

但是,这也不能一概而论,某些省份的情况正好相反,为了不引起误解就不点名了,总之移动和联通用户都有风险,不能存在侥幸心理。

(2)关机有效

白天接到一连串来自不同网站的短信验证码后,我们都会引起警觉,所以诈骗分子通常都会选择深夜作案,所以说最有效的防范措施就是睡觉时关机。

关机后,即使诈骗分子获取了你的手机号码,并用短信验证码的方式尝试登录网站,基站在发短信前会检查你手机的状态,发现你手机关机了,那这条短信就不发了,等监测到你手机开机后再发。

第二天你醒来后打开手机,接到了莫名其妙的短信验证码,这时不要慌,因为诈骗分子天亮后已经收工了。

那万一碰到个白天也干活的诈骗分子呢?应对措施是收到奇怪的短信验证码后马上关机十分钟。因为诈骗分子是批量操作的,在你这里受阻后就会转向下一个,不会只跟一部手机死磕。

您一定会问:如果诈骗分子利用我关机的时间,给我的家人打电话说我出车祸了,而我的家人这时联系不上我,会不会又陷入到了另一个骗局中了呢?

如果有这个担心那就不要关机,而是把手机调到飞行模式并打开Wi-Fi开关,通过Wi-Fi登录上你的微信或QQ,让你的家人依然能连联系上你。

(3)危险的双卡搭配

防范这类短信诈骗的核心思路,就是让手机尽量处于4G网络之中,轻易不要退回到2G的GSM。我们现行的技术体制是:手机首选进入4G网络,但如果4G网络信号差,那就会向下滑落,很可能会落入2G的GSM。

现在出了很多廉价的高速上网SIM卡,很多人将之放在了主卡槽,并用它的流量上网,把打电话发短信的常用SIM卡放入了副卡槽。

由于多数手机并不支持双4G,那张绑定了银行卡、支付宝和微信的常用SIM卡会长期处于2G状态,这种配搭非常普遍,同时也非常危险。

8.防御一代短信诈骗的芯片解决方案

一代短信诈骗指的是伪基站通过高功率吸引手机注册,连接成功后发送诈骗短信,诱使用户主动给骗子转账。

针对一代短信诈骗,大多数国内手机厂商采用的是“内容审查”,即对短信内容进行关键词筛查,如果出现中奖和转账等字眼就判定为诈骗短信,但这种经验性的判定并不可靠。

例如有位自称朱伟警官的用户群发的短信,凭经验您认为是真是假?

这条短信是真的,但朱警官被很多人误会成了骗子,假做真时真亦假了,内容审查并不靠谱。

华为麒麟芯片采用了完全不同的“信号检测”策略,它检验的不是短信内容,而是承载短信的电磁波信号参数,这是更底层的方法。

稍通电子学的都知道底层检测更准确的道理,即使外行也不难理解,这就好比是安检,内容审查是通过外观来判断是否携带了危险品,不仅那些隐藏好的危险品可能看不出来,被看作危险品的也有可能是误会。而信号检测就好比是毫厘毕现的X光机,能够将伪基站信号打回原形,辨识能力有着本质的不同。

9.防御二代短信诈骗的芯片解决方案

二代短信诈骗指的是通过截获用户短信,利用短信验证的方式冒充用户直接进行资金转移,与一代的诱使用户主动操作已经完全不同了。

二代短信诈骗又有两个手段,一是通过查找短信内容中的手机号来确定诈骗对象;二是通过截获和伪造IMSI码给自己拨电话的方法,获取目标用户的电话号码,然后再实施诈骗。其中第二个手段更加凶险。

这两个诈骗手段都有一个核心前提,那就是手机必须注册到高风险的2G GSM网络;在此种案例情况下,麒麟芯片采用“双重保护”机制确保用户不受到伪基站的攻击。

首先,麒麟芯片通过智能识别网络环境,在保证用户通信功能的情况下,尽可能驻留在3G或4G网络,减少在高风险2G网络下驻留的情况,使用户享受到高质量服务体验的同时,保障用户安全。

其次,当3G或4G网络无法提供正常通信体验,手机需要驻留在高风险2G网络的情况下,麒麟芯片通过防伪基站技术识别2G伪基站,屏蔽非正常基站的连接,依然能有效规避短信诈骗的风险。

在防伪基站方面,麒麟芯片配备防伪基站研究专业团队,持续多年长期致力于伪基站攻击技术的研究,提供全面的芯片级智能防伪基站手段,保护用户安全。

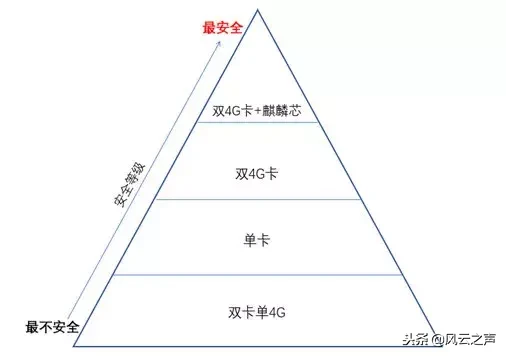

总结以上情况,在防止新型伪基站诈骗方面,采用双4G卡+麒麟芯的模式是最安全的,采用双卡单4G的情况最不安全,安全等级如金字塔图。

10.防范措施总结

防范新型短信诈骗的核心是“不让手机注册到2G的GSM”,具体有如下建议,供您参考:

(1)晚上关机

(2)使用双4G手机

(3)使用搭载华为麒麟芯片的手机

(4)与银行卡支付宝微信等绑定的SIM卡,不要放在不具备4G功能的第二卡槽。

(5)接到奇怪的短信验证码要第一时间关机或开启飞行模式。

(6)据调查东南亚地区有一千多座伪基站,专门偷中国人的钱,而且境外报案更难以追回,对此要引起高度重视。

更多奥卡姆剃刀的文章:

对中国芯片业,信心耐心都得有 | 奥卡姆剃刀

从WiMAX看自主创新 | 奥卡姆剃刀

让印度军队崩溃的中国短信背后,是中国与美日欧生死暗战20年的逆势崛起! | 奥卡姆剃刀

从WAPI案例看基础技术创新的国家战争 | 奥卡姆剃刀

中国量子通信是精心谋划的骗局?这是胡扯! | 奥卡姆剃刀

大国风范 知识产权 | 奥卡姆剃刀

背景简介:本文作者为张弛,通信网络产业观察者、通信博士、科普作者,笔名“奥卡姆剃刀”。文章原发于人民邮电报(https://mp.weixin.qq.com/s/AiJ8BLJ8FP5YTrz8Kg2pvA),作者授权风云之声发布全文。责任编辑:项启瑞

烟台短信群发价格

2023年5月23日上午9:01企业短信群发的优势

2023年5月23日上午8:31疫情期间群发客户短信(销售发给客户短信)

2023年5月23日上午8:01群发短信散布(短信群发助手)

2023年5月23日上午7:31催债短信怎么群发的(在线短信网页版)

2023年5月23日上午7:01安顺群发短信(短信群发助手)

2023年5月23日上午6:31福州短信群发怎么发

2023年5月23日上午6:01乔迁短信请柬群发正式(乔迁邀请短信请柬)

2023年5月23日上午5:31用什么短信群发平台

2023年5月23日上午5:01成都国际短信群发优势

2023年5月23日上午4:31